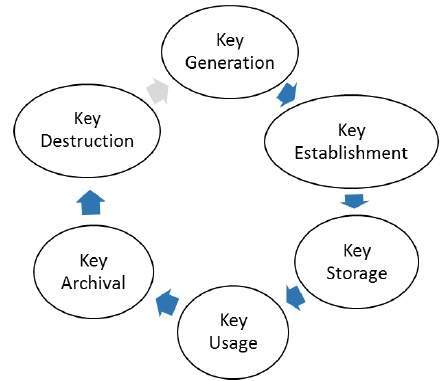

مدیریت کلیدی

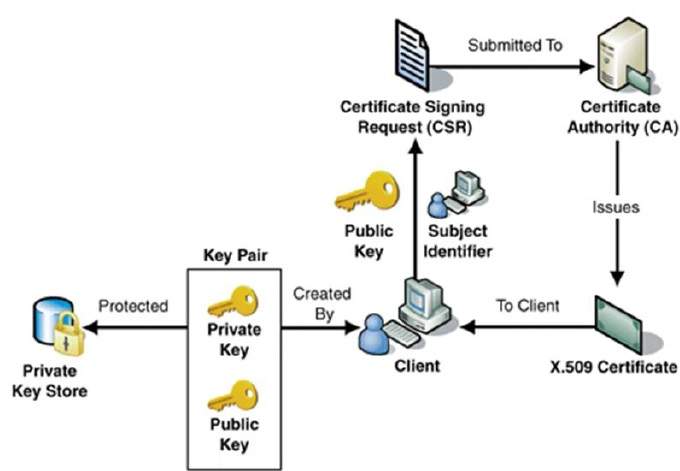

زیرساخت کلید عمومی (PKI)

گواهی کلید عمومی ، که معمولاً به عنوان "گواهی دیجیتال" گفته می شود.

گواهی دیجیتال

مرجع صدور گواهینامه (CA)

توابع کلیدی CA

کلاس گواهینامه ها

اداره ثبت (RA)

سیستم مدیریت گواهینامه (CMS)

نشانه های کلید خصوصی

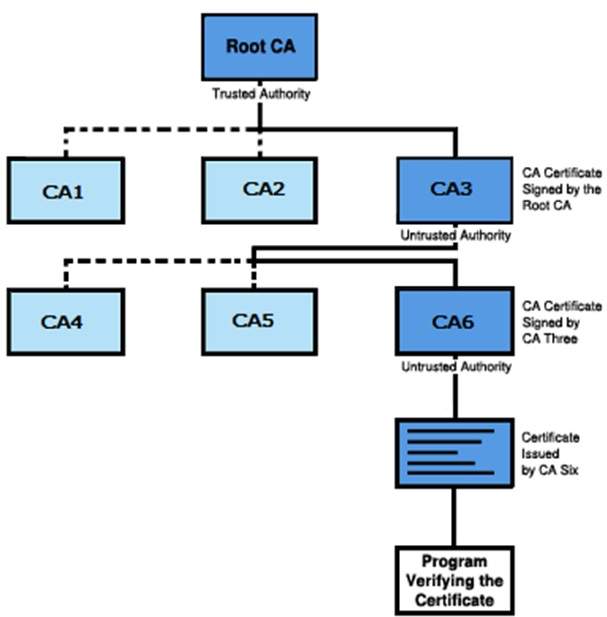

سلسله مراتب CA

رمزنگاری - مزایا

رمزنگاری - اشکالاتی

آینده رمزنگاری

۹۸/۰۸/۰۳

أَعْظَمَ اللَّهُ أُجُورَنَا بِمُصَابِنَا بِالْحُسَیْنِ وَ جَعَلَنَا وَ إِیَّاکُمْ مِنَ الطَّالِبِینَ بِثَأْرِهِ مَعَ وَلِیِّه

رسول خدا صلّى اللَّه علیه و آله و سلّم فرمودند:

کسى که داغدیدهاى را تسلیت دهد، پاداشى همانند پاداش همان مصیبت زده خواهد داشت بىآنکه از پاداش آن داغدیده کاسته شود.

کدام مصیبتزده، مصیبتزدهتر از امام زمان علیهالسلام!

در این ماتم عظمی، محضر امام زمانمان تسلیت بگوییم:

اعظم الله اجورک یا صاحب الزمان