ادامه از قسمت چهارم

در فصل گذشته ، ما در مورد تهدیدهای یکپارچگی داده ها و استفاده از تکنیک هشینگ برای تشخیص اینکه آیا حملات اصلاحاتی روی داده ها رخ داده است ، بحث کردیم.

نوع دیگری از تهدیدی که برای داده ها وجود دارد عدم تأیید اعتبار پیام است. در این تهدید ، کاربر از مبدأ پیام اطمینان ندارد. احراز هویت پیام را می توان با استفاده از تکنیک های رمزنگاری که از کلیدهای مخفی استفاده می کنند در صورت رمزگذاری انجام می شود.

کد تأیید صحت پیام (MAC)

الگوریتم MAC یک تکنیک رمزنگاری کلید متقارن برای تأیید اعتبار است. برای ایجاد فرایند MAC ، فرستنده و گیرنده یک کلید متقارن K را به اشتراک می گذارند.

در اصل ، MAC یک چک رمزگذاری شده بر روی پیام اصلی است که همراه با یک پیام برای اطمینان از تأیید صحت پیام ارسال می شود.

روند استفاده از MAC برای تأیید اعتبار در تصویر زیر به تصویر کشیده شده است -

۳۰ مهر ۹۸ ، ۱۴:۴۶

۰ نظر

ادامه قسمت چهارم از بخــــش اول و بخـــش دوم و بخـــــش سوم

تاکنون ، ما در مورد استفاده از طرح های کلید متقارن و عمومی برای دستیابی به محرمانه بودن اطلاعات بحث کرده ایم. با این فصل ، بحث خود را در مورد تکنیک های مختلف رمزنگاری طراحی شده برای ارائه سایر خدمات امنیتی آغاز می کنیم.

تمرکز این فصل بر تمامیت داده ها و ابزارهای رمزنگاری است که برای دستیابی به همان مورد استفاده قرار می گیرد.

تهدیدات برای یکپارچگی داده ها

هنگام تبادل اطلاعات حساس ، گیرنده باید این اطمینان را داشته باشد که پیام از ارسال کننده در نظر گرفته نشده است و به طور سهوی یا دیگری اصلاح نشده است. دو نوع تهدید برای یکپارچگی داده ها وجود دارد ، یعنی منفعل و فعال.

تهدیدهای منفعل

این نوع تهدیدات به دلیل تغییرات تصادفی در داده ها وجود دارد.

این خطاهای داده به احتمال زیاد به دلیل نویز در یک کانال ارتباطی رخ می دهد. همچنین ، در هنگام ذخیره پرونده در دیسک ، ممکن است داده خراب شود.

کدهای تصحیح خطا و چک های ساده مانند Cyclic Redundancy Checks (CRC) برای تشخیص از بین رفتن تمامیت داده ها استفاده می شوند. در این تکنیک ها ، هضم داده ها به صورت ریاضی محاسبه می شود و به داده ها پیوست می شود.

۲۸ مهر ۹۸ ، ۲۱:۵۹

۰ نظر

رمزگذاری کلید عمومی

بر خلاف رمزنگاری کلید متقارن ، ما کاربرد تاریخی رمزنگاری کلید عمومی را پیدا نمی کنیم. این یک مفهوم نسبتاً جدید است.

رمزنگاری متقارن برای سازمانهایی مانند دولت ها ، نظامی ها و شرکت های بزرگ مالی در ارتباطات طبقه بندی شده مناسب بود.

با گسترش شبکه های رایانه ای ناامن تر در چند دهه گذشته ، نیاز واقعی به استفاده از رمزنگاری در مقیاس بزرگتر احساس شد. به دلیل چالش هایی که برای مدیریت کلیدی با آن روبرو بود ، کلید متقارن غیر عملی بود. این امر باعث ایجاد رمزنگاری کلید عمومی شد.

روند رمزگذاری و رمزگشایی در تصویر زیر به تصویر کشیده شده است -

۲۷ مهر ۹۸ ، ۱۹:۳۱

۰ نظر

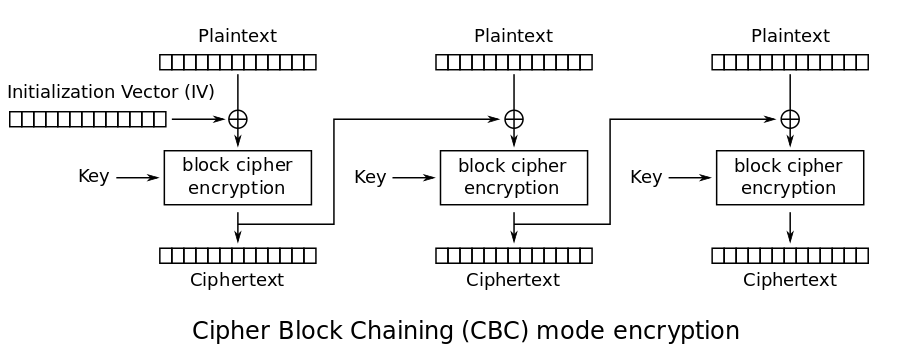

در این فصل ، در مورد حالتهای مختلف کارکرد رمزنگاری بلوک صحبت خواهیم کرد. این قوانین رویه ای برای رمزنگاری عمومی است. جالب است که حالت های مختلف منجر به دستیابی به خصوصیات مختلفی می شوند که به امنیت رمزنگاری بلوک زیرین می افزایند.

رمزنگاری بلوک بلوک های داده با اندازه ثابت را پردازش می کند. معمولاً اندازه یک پیام از اندازه بلوک بزرگتر است. از این رو ، پیام طولانی به یک سری از بلوک های پیام پی در پی تقسیم می شود ، و رمزگذاری یک بار در این بلوک ها کار می کند.

حالت کتاب الکترونیکی (ECB)

این حالت ساده ترین روش برای پردازش یک سری از بلوک های پیام پی در پی ذکر شده است.

عمل

کاربر اولین بلوک متن ساده را می گیرد و آن را با کلید رمزگذاری می کند تا اولین بلوک متن رمزنگاری را تولید کند.

وی سپس بلوک دوم متن ساده را می گیرد و همین روند را با همان کلید و امثالهم دنبال می کند.

حالت ECB قطعی است ، یعنی اگر بلوک ساده P1 ، P2 ، ... ، Pm دو بار با همان کلید رمزگذاری می شوند ، بلوک های رمزنگاری خروجی یکسان خواهند بود.

۲۶ مهر ۹۸ ، ۱۷:۵۲

۰ نظر

جمعه, ۲۶ مهر ۱۳۹۸، ۰۵:۲۸ ب.ظ

سلام

قبل از شروع بهتره بدونید که الان که همه چیز بر پایه اطلاعات بنا گذاشته شده و ارزش برخی اطلاعات رو نمیتوان قیمت گذاری کرد بنابراین برای اینکه اطلاعاتی که سرقت شد حداقل امنیت لازم برای جلوگیری از فاش شدن رو داشته باشن

الگوریتم رمزنگاری متقارن محبوب تر و بسیار گسترده تر که احتمالاً امروزه با آن روبرو می شوید ، استاندارد رمزگذاری پیشرفته (AES) است. قبلا تو ایـــن لینک کمی توضیح دادم و حداقل شش برابر سریعتر از DES سه گانه یافت می شود.

جایگزینی برای DES لازم بود زیرا اندازه کلیدی آن خیلی کوچک بود. با افزایش قدرت محاسباتی ، در برابر حمله جستجوی کلیدی کلیدی آسیب پذیر تلقی می شد. Triple DES برای غلبه بر این اشکال طراحی شده بود اما آرام یافت.

ویژگی های AES به شرح زیر است -

رمزگذار بلوک متقارن کلید متقارن

داده های 128 بیتی ، کلیدهای 128/192/256 بیتی

قوی تر و سریعتر از Triple-DES

مشخصات کامل و جزئیات طراحی را ارائه دهید

نرم افزارهای قابل اجرا در C و Java

AES به جای رمزگذاری فیستل ، یک تکرار است. این مبتنی بر "شبکه جایگزینی " است. این مجموعه شامل یک سری عملیات مرتبط است که برخی از آنها شامل جایگزین کردن ورودی ها با خروجی های خاص (تعویض) و برخی دیگر شامل جابجایی بیت های اطراف (جابجایی) است.

جالب است که AES تمام محاسبات خود را بر روی بایت انجام می دهد تا بیت. از این رو ، AES با 128 بیت بلوک ساده به عنوان 16 بایت رفتار می کند. این 16 بایت در چهار ستون و چهار ردیف برای پردازش به عنوان ماتریس مرتب شده اند

۲۶ مهر ۹۸ ، ۱۷:۲۸

۱ نظر

جمعه, ۲۶ مهر ۱۳۹۸، ۱۲:۳۱ ب.ظ

سلام دوستان

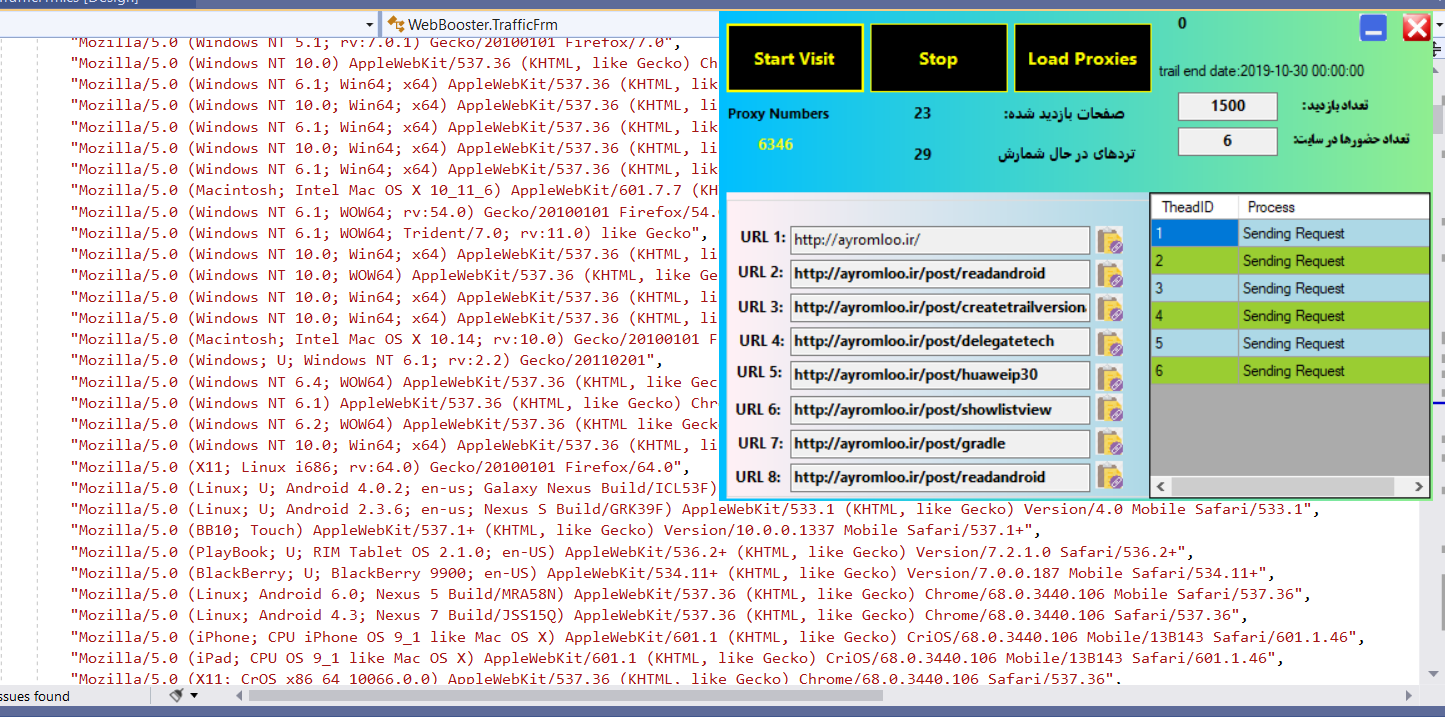

در مورد افزایش رنکینگ سایت ها برنامه های زیادی ساخته شده البته هر کدوم به شیوه و روشی

برنامه ای که ساختم با استفاده از ایجنت(agent) های همه مرورگرها و زمان مناسب حضور درسایت باعث بالا رفتن رتبه الکسای شما میشه

حتی رو وبلاگم این برنامه رو میشه پیاده کرد

ساaیت من روزانه نزدیک 1000 تا نمایش داره البته بالا و پایین داره همیشه اینطور نیست و با روزی 3000 بازدید طی مدت 20 روز تونستم رتبه الکسا ایران رو به 54000برسونم و رتبه جهانی

تقریبا 1.400 شد

برنامه ای که ساختم با استفاده از پروکسی تعداد بازدید رو طوری نمایش میده که انگار چندین نفر با آی پی های مختلف از سایت بازدید میکنن و جزرفتارهای کلاه سیاه محسوب نمیشه

۲۶ مهر ۹۸ ، ۱۲:۳۱

۰ نظر

سه شنبه, ۲۳ مهر ۱۳۹۸، ۰۴:۵۲ ب.ظ

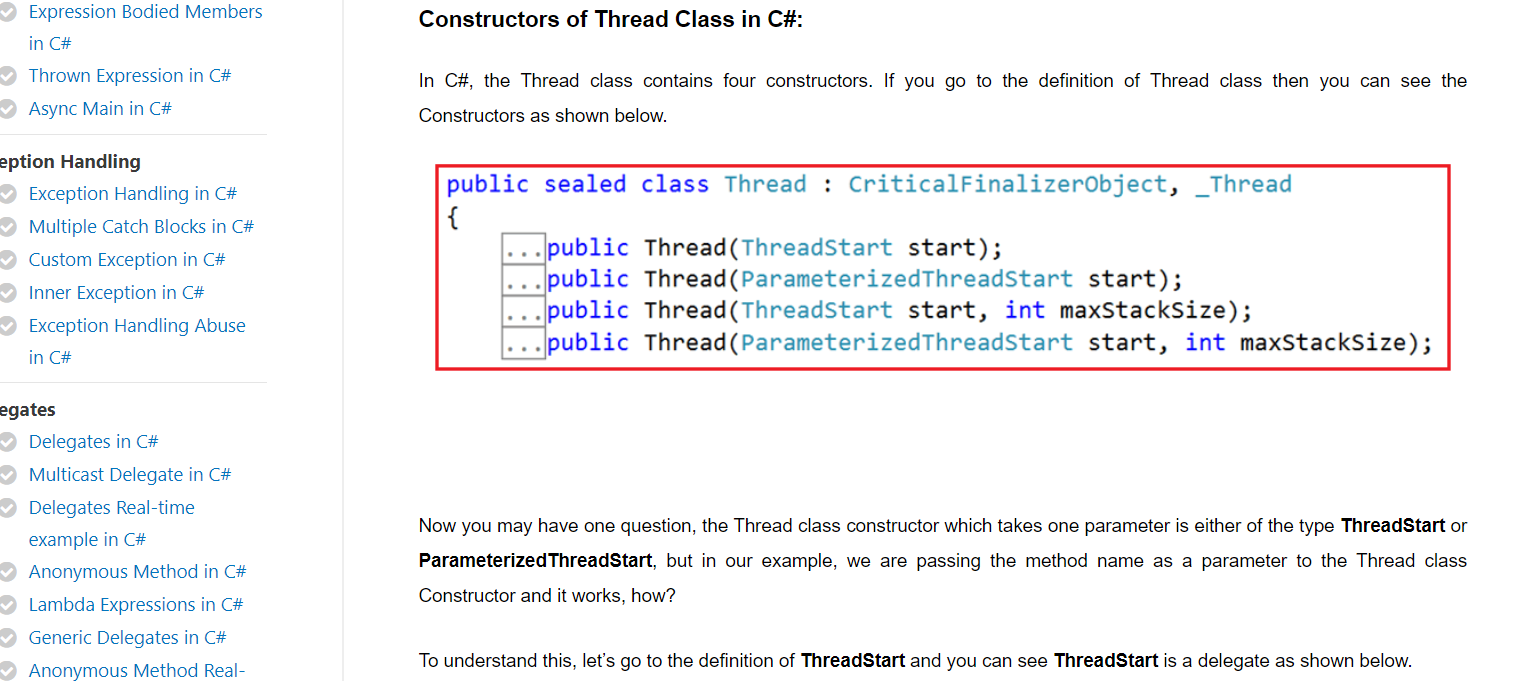

سلام یکی از مهمترین قسمت های سی شارپ یا اکثر زبانهای برنامه نویسی استفاده از ترد یا نخ هست

Multitasking عبارت است از اجرای همزمان چندین کار یا فرایند در یک بازه زمانی خاص. سیستم عامل ویندوز نمونه ای از چند وظیفه ای است چون میتونه بیش از یک فرآیند را همزمان با اجرای Google Chrome ، Notepad ، VLC player و غیره اجرا کند. سیستم عامل از اصطلاح معروف به یک فرآیند برای اجرای همزمان همه این برنامه ها استفاده می کند. فرآیند بخشی از یک سیستم عامل است که وظیفه اجرای یک برنامه را بر عهده دارد. هر برنامه ای که روی سیستم شما اجرا می شود یک فرایند است و برای اجرای کد درون برنامه ، یک فرآیند از اصطلاح معروف به عنوان موضوع استفاده می کند.

۲۳ مهر ۹۸ ، ۱۶:۵۲

۲ نظر