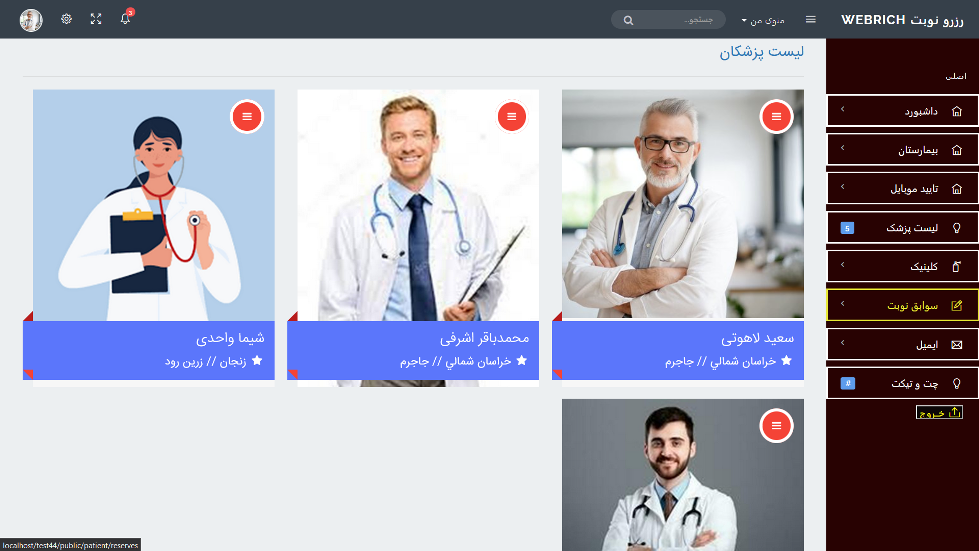

سسیستم نوبت دهی پزشک و بیمارستان

پروژه آماده برنامه نویسی نوبت دهی آنلاین پزشک با PHP

سایت داراری نقش های ادمین - پزشک- مراجعه کننده یا بیمار - منشی- کاربر معمولی هست

برای راحتی مراجعان چندین روش ورود (پیامکی-ورود خودکار جیمیل و ورود با یوزرنیم) گنجانده شده است

پزشک میتواند تعیین نرخ و همچنین ایجاد تاریخ و ساعت ویزیت در پنل خود را انجام دهد و یا میتواند چندین کلینیک بیمارستان به سیستم مدیریتی خود اضافه کند

ثبت تخصص و یا دسته بندی برای پزشکان و مجموعه موجود به منظور معرفی تخصص ها و پزشک های موجود در اسکریپت

و همچنین بیمارنیز میتواند پس از ورود با انتخاب تاریخ و پزشک مورد نظر پرداخت را انجام داده و ساعت و تاریخ مورد نظر را رزرو کند

هر کدام دکتر و بیمار پس از پرداخت میتوانند با یکدیگر چت نمایند پس از اتمام تاریخ و ساعت ویزیت چت از سیستم طرفین حذف میشود

ادمین نیز همه امکانات لازم برای نظارت دارد مانند تراکنش های موفق و ناموفق و همچنین ارتباط مستقیم با کاربران و ایجاد و غیر فعال سازی کلیکنیک و بیمارستان با اخرین نسخه های نرم افزاری

برای خرید و سوالات بیشتر ........

از اجرای برنامه فیلم تهیه شده در آپارات میتونید ببینید

نوبت دهی پزشک سیستم نوبت دهی پزشک طراحی سایت وردپرس آموزش سایت آموزش رایگان درگاه پرداخت پروژه آماده برنامه نویسی نوبت دهی آنلاین پزشک با PHP پروژه نوبت دهی آنلاین با php سایت نوبت دهی مطب سایت رزرو نوبت پزشکان اسکریپت نوبت دهی دکتر اسکریپت رزرو نوبت پزشکان