رمزنگاری RSA

تولید RSA Key Pair

مثال

رمزگذاری و رمزگشایی

رمزگذاری RSA

رمزگشایی RSA

تجزیه و تحلیل RSA

رمزنگاری ElGamal

نسل ElGamal Key Pair

رمزگذاری و رمزگشایی

رمزگذاری ElGamal

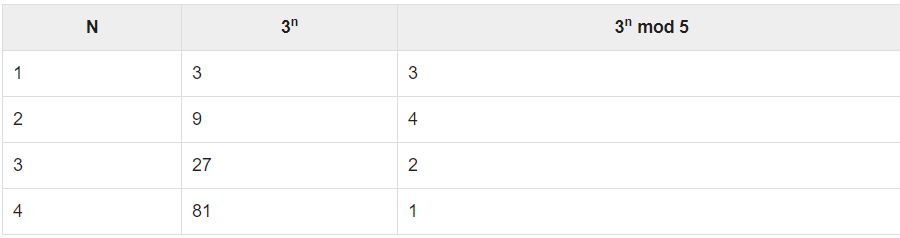

به طور تصادفی عدد k تولید می شود.

C1 = gk mod p

به طور تصادفی عددی را ایجاد کنید ، بگویید k = 10

C1 = 610 mod 17

رمزگشایی ElGamal

تجزیه و تحلیل ElGamal

رمزنگاری منحنی بیضوی (ECC)

سهولت مدیریت کلید

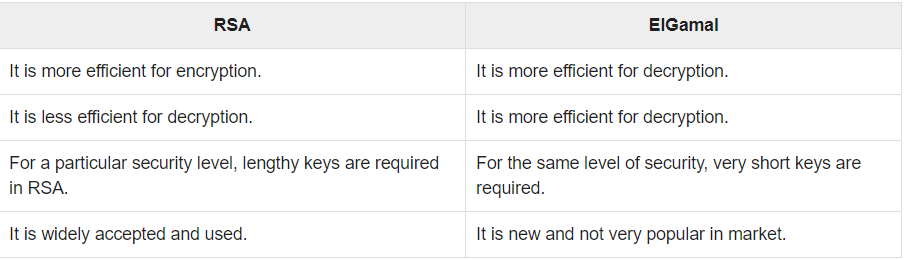

طرح های RSA و ElGamal - یک مقایسه

۹۸/۰۷/۲۷

ارسال نظر آزاد است، اما اگر قبلا در بیان ثبت نام کرده اید می توانید ابتدا وارد شوید.