تهدیدات برای یکپارچگی داده ها

تهدیدهای منفعل

تهدیدهای فعال

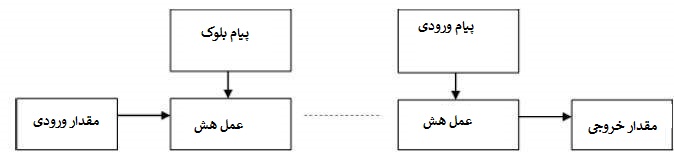

ویژگی های توابع هش

ویژگی های توابع هش

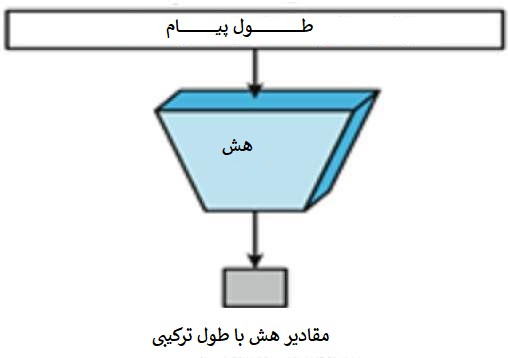

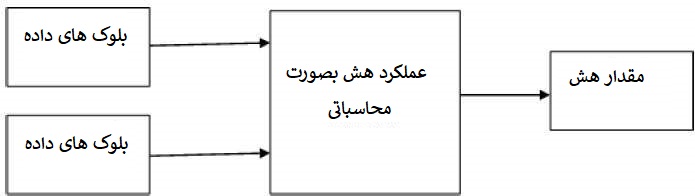

طراحی الگوریتم هاشینگ

توابع معروف هش

پیام هضم (MD)

عملکرد هش ایمن (SHA)

RIPEMD

گرداب

برنامه های کاربردی توابع هش

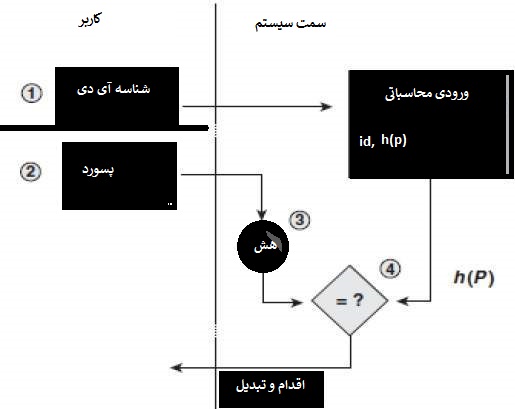

ذخیره سازی رمز عبور

بررسی صحت داده ها

۹۸/۰۷/۲۸

ارسال نظر آزاد است، اما اگر قبلا در بیان ثبت نام کرده اید می توانید ابتدا وارد شوید.