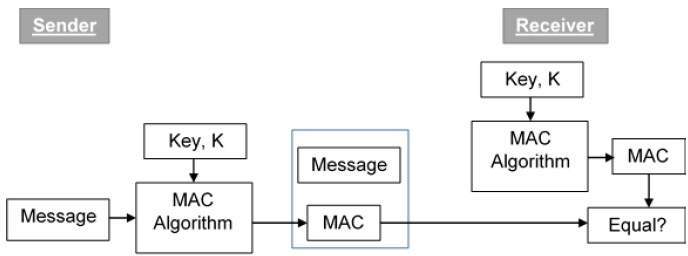

کد تأیید صحت پیام (MAC)

محدودیت های MAC

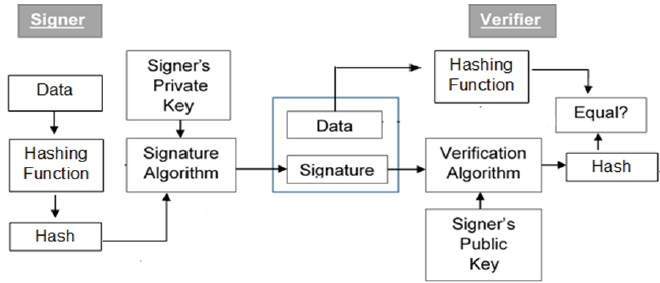

مدل امضای دیجیتال

اهمیت امضای دیجیتال

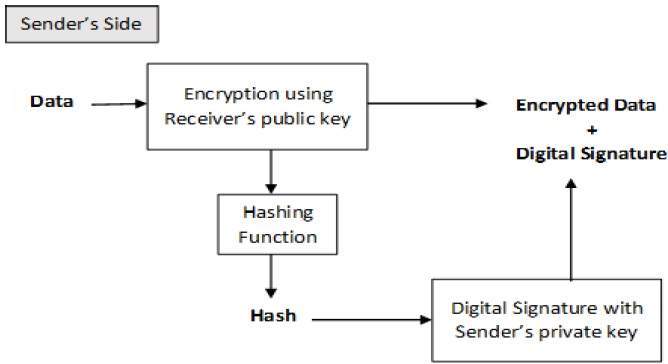

رمزگذاری با امضای دیجیتال

۹۸/۰۷/۳۰

م.ب آیرملو

نظرات (۰)

ارسال نظر آزاد است، اما اگر قبلا در بیان ثبت نام کرده اید می توانید ابتدا وارد شوید.

طراحی و سفارش سایت های فروشگاهی و شخصی یا شرکتی

طراحی سایت با لاراول -خرید سایت های آماده

طراحی و ساخت سایت php

خرید و سفارش سایت و دانلود سورس سایت در https://ayromloo.ir/shop

پیوندها

طبقه بندی موضوعی

-

سی شارپ

(۹۸) -

خط فرمان ویندوز

(۹) -

لینوکس

(۶) -

سایر مطالب

(۲۷) -

امنیت

(۲۲) -

اندروید

(۵) -

نرم افزار

(۱۹) -

ASP

(۲) -

AutoIt

(۲) -

اندروید استودیو

(۳)

خلاصه آمار

پربیننده ترین مطالب

-

۹۷/۰۹/۰۱هک گوشی اندروید+تست نفوذ

-

۹۸/۰۳/۱۸ایجاد محدودیت برای برنامه های ساخته شده و بررسی نحوه جلوگیری از نقض حقوق برنامه نویس

-

۹۷/۱۰/۰۴قسمت 7 از اموزش WPF

-

۹۷/۱۰/۲۸نرم افزار مدیریت پارکینگ

-

۹۶/۰۲/۲۰کار با کلاس در سی شارپ

-

۹۶/۰۹/۲۵حذف پسورد شیت اکسل بدون نرم افزار

-

۹۶/۰۴/۱۵سیستم های عددی در کامپیوتر ومبنای باینری

-

۹۵/۱۲/۱۰ساخت ویروس با خط فرمان ویندوز

-

۹۸/۰۱/۱۶تغییر دهنده DNS

-

۹۶/۰۹/۱۶تهیه خروجی از دیتاگریدویو سی شارپ

آخرین نظرات

-

۲۸ دی ۰۲، ۱۵:۰۰ - سیناممنون خدا خیرتون بده سایت های دیگر بصورت پولی گذاشته بودند

-

۲۸ آبان ۰۱، ۱۷:۵۱ - جواد نظریسلام وقت بخیر این برنامه ای که شما ...

-

۱۸ مهر ۰۰، ۱۶:۰۱ - Ahmadعالی.....

-

۹ شهریور ۹۹، ۰۰:۲۵ - حجت پناه زادهأَعْظَمَ اللَّهُ أُجُورَنَا بِمُص...

-

۲ ارديبهشت ۹۹، ۱۹:۳۶ - اینستا گرام هاممنونم از وب خوبتون با تشکر.

-

۲۶ مهر ۹۸، ۱۷:۳۲ - varaمتفتاوت تر از همه جا میخواهیم متفاوت باشیم

-

۲۴ مهر ۹۸، ۲۲:۲۴ - رضا :)مهندس عالی بود لذت بردم چقدر قشنگ و واضح توضیح دادید ! : )

-

۲۳ مهر ۹۸، ۱۷:۱۴ - سانازسلام و خسته نباشید .وبلاگ زیبا و ...

-

۲۴ مرداد ۹۸، ۱۰:۴۸ - رضا خسروخاوروبلاگ جذابی دارید.خوشحال میشم به ...

-

۱۸ مرداد ۹۸، ۲۳:۱۸ - rpdwolfT.me/rpdwolf سلام.پورت های سه رقمی ...

نویسندگان

- م.ب آیرملو(150)

پیوندهای روزانه